Tunel Site-to-Site – dynamiczny adres końca tunelu

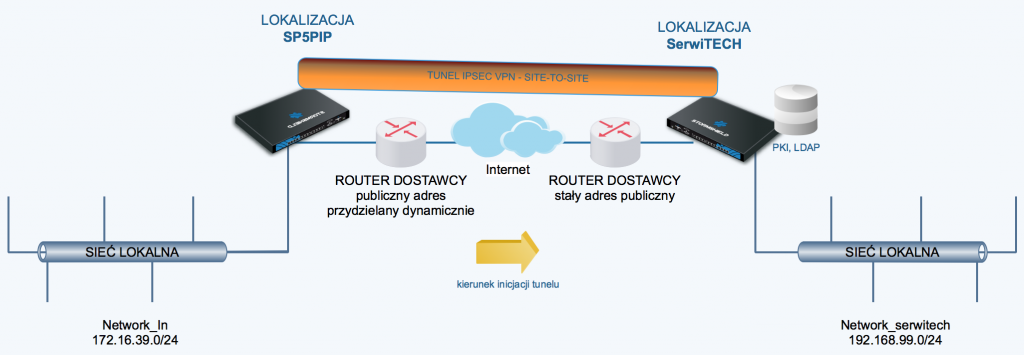

Konfiguracja tuneli site-to-site wymaga podania adresów IP będących zakończeniami tunelu (endpoints). Zdarzają się jednak sytuacje gdy lokalizacja zdalna jest podłączona do Internetu za pomocą łącza na którym provider nie udostępnia klientowi stałego adresu, np. Neostrada lub standardowe łącza telefonii komórkowej. W artykule opiszę sposób połączeniu sieci lokalnych w sposób bezpieczny w sytuacji gdy jedna z lokalizacji dysponuje tylko adresem zmiennym. W obu lokalizacjach są zainstalowane urządzenia Stormshield UTM.

Z uwagi na fakt, że nie jesteśmy wstanie określić adresu IP w lokalizacji w której adresy są przydzielane dynamicznie jedyną polecaną metodą autentykacji jest autentykacja z wykorzystaniem certyfikatów.

Założenia

- tunel IPSEC ma łączyć sieci lokalne obu lokalizacji (SP5PIP i SerwiTECH)

- ruch jest przepuszczany w obie strony z obu lokalizacji bez ograniczeń

- tunel po zainicjowaniu powinien być podtrzymywany

- stały adres publiczny jest dostępny w lokalizacji SerwiTECH

- zmienny adres publiczny jest dostępny w lokalizacji SP5PIP

Koncepcja

W lokalizacji SerwiTECH tworzymy serwer VPN typu mobilnego a lokalizacji SP5PIP serwer VPN typu site-to-site. Inicjacja tunelu jest możliwa tylko z poziomu lokalizacji SP5PIP.

Lokalizacja SerwiTECH

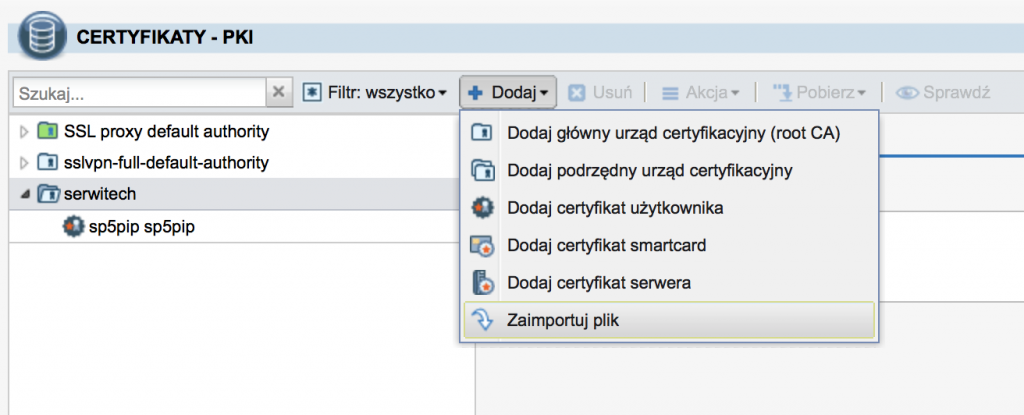

Konfigurację rozpoczynamy od powołania CA PKI za pomocą którego wystawimy certyfikat dla serwera VPN oraz użytkownika na prawach którego będziemy nawiązywali połączenie VPN.

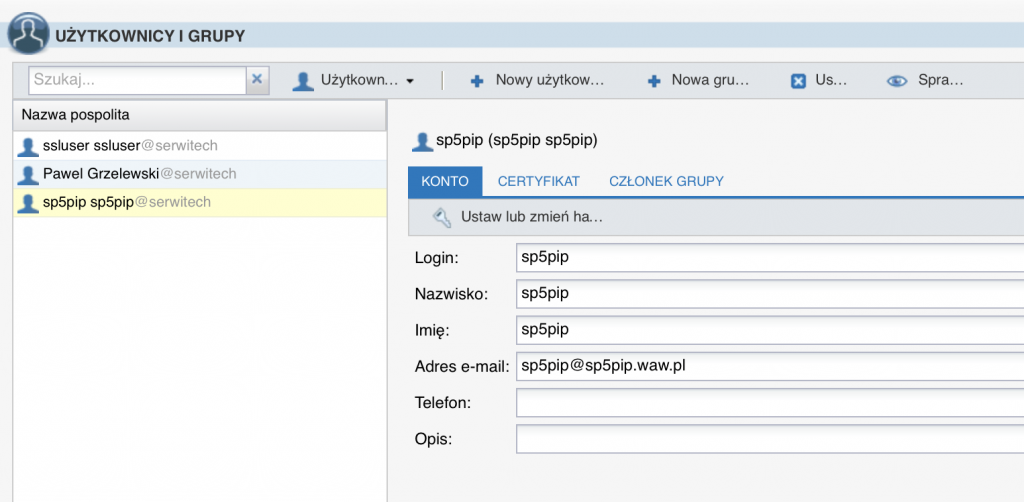

Tworzymy użytkownika (sp5pip):

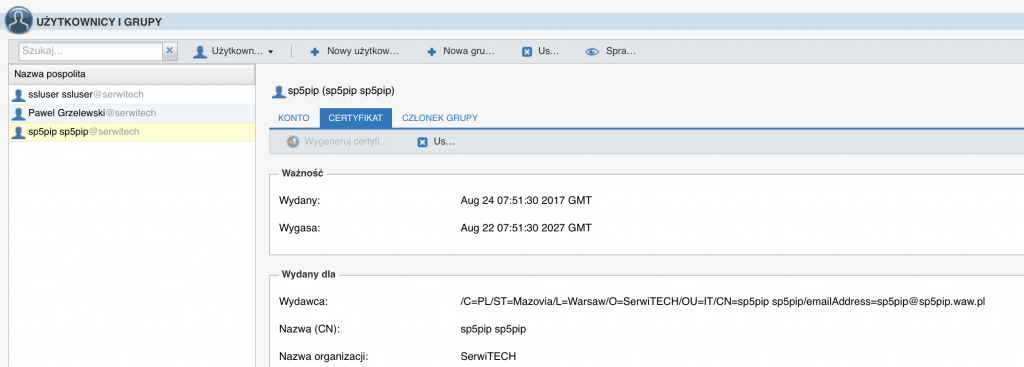

oraz generujemy dla niego certyfikat:

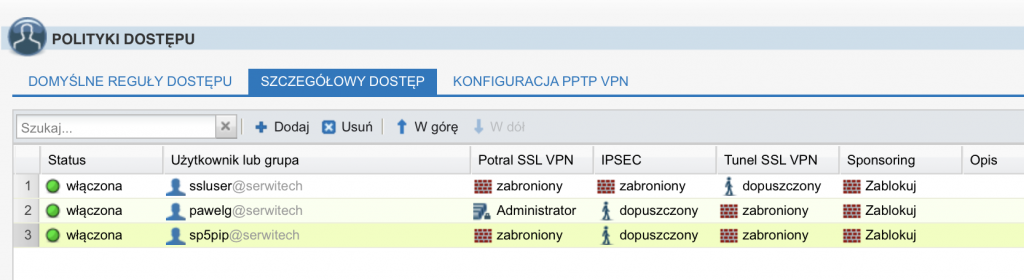

modyfikujemy prawa użytkownika zezwalając mu na połączenia IPSEC VPN:

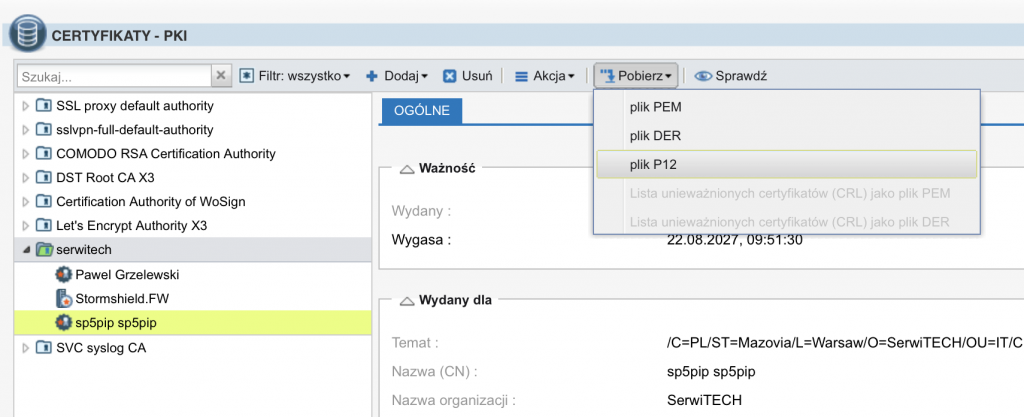

W PKI pobieramy certyfikat użytkownika sp5pip w formie kontenera p12:

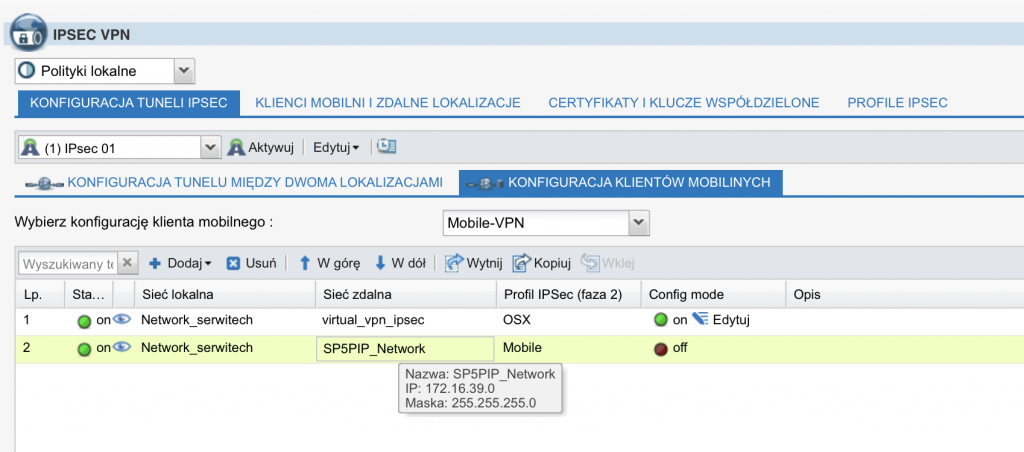

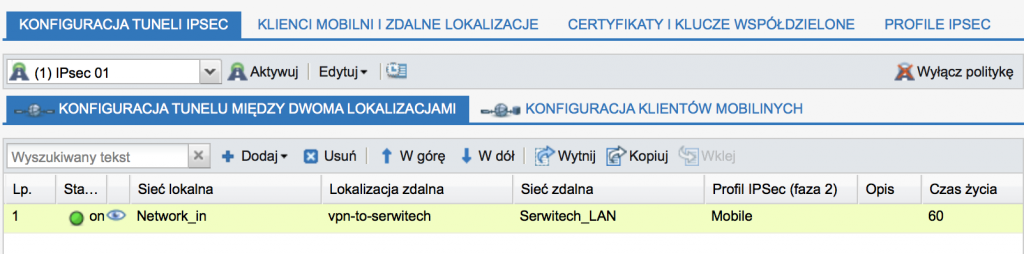

Tworzymy serwer IPSEC VPN dla „połączeń mobilnych”:

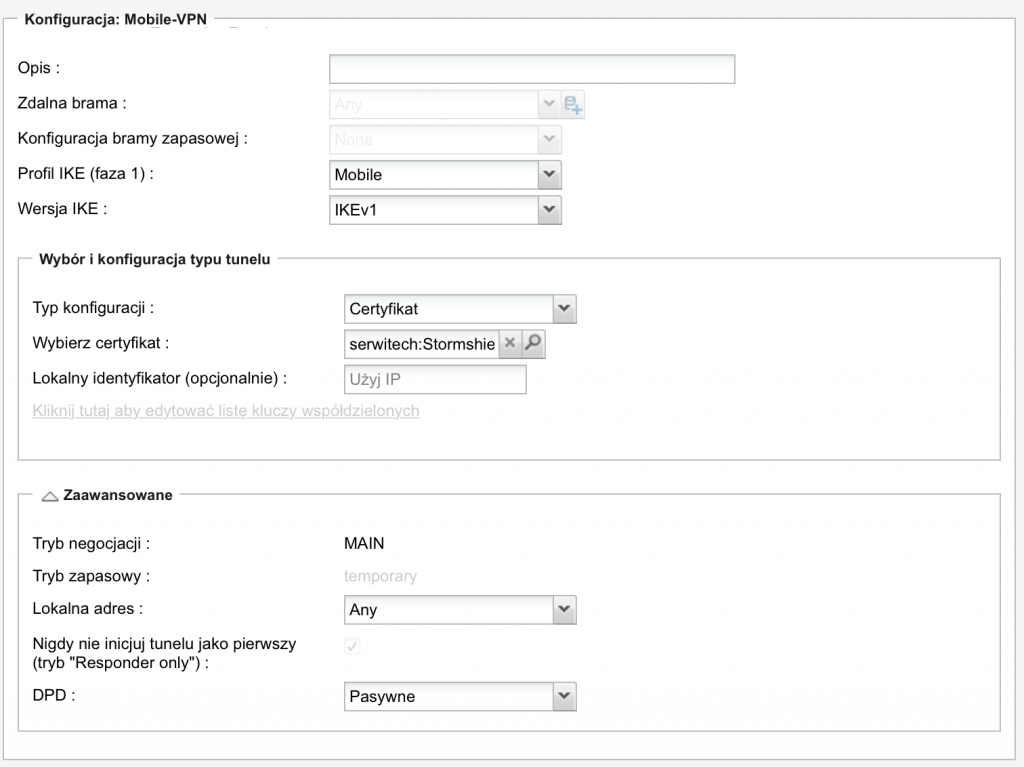

Definicja zdalnej lokalizacji Mobile-VPN wygląda następująco:

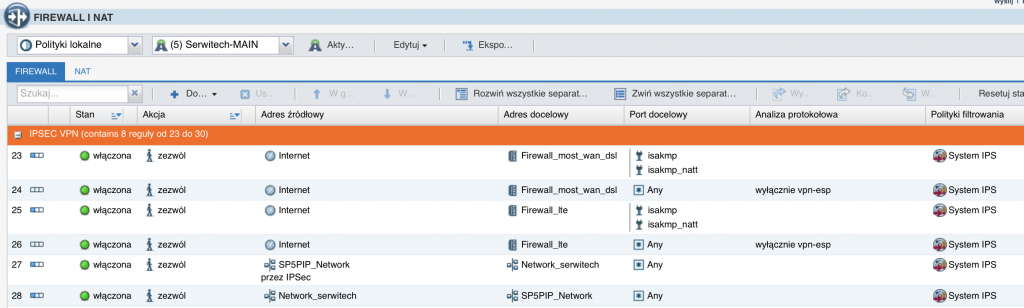

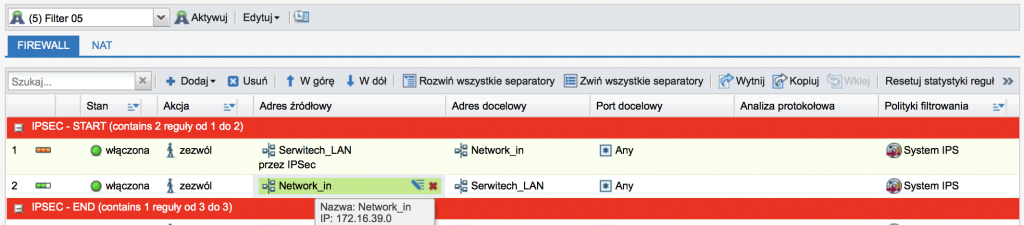

Aktywujemy slot VPN i przechodzimy do ustawień zapory:

Lokalizacja SP5PIP

Do PKI importujemy wyeksportowany powyżej certyfikat sp5pip (plik p12):

Tworzymy konfigurację tunelu łączącego dwie lokalizacje (ustawiamy parametr Czas życia):

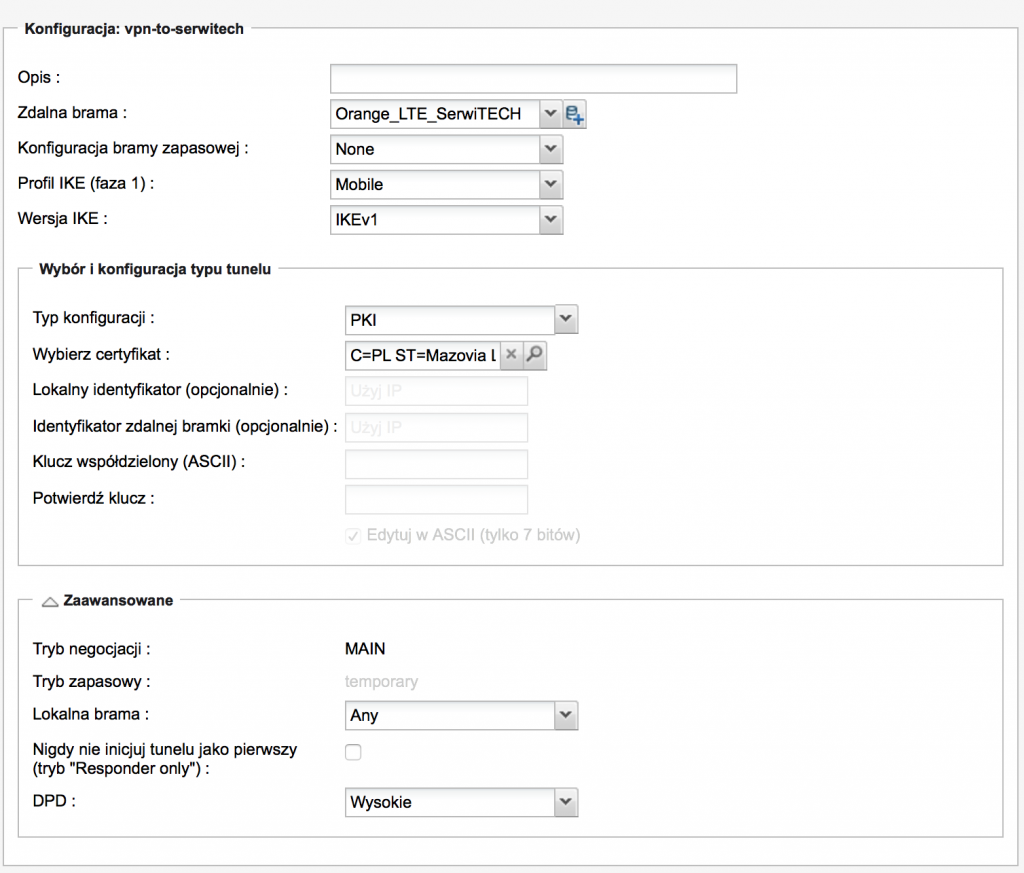

Konfiguracja zdalnej lokalizacji vpn-to-serwitech:

Obiekt Orange_LTE_SerwiTECH wskazuje bramę VPN w lokalizacji SerwiTECH. Jako certyfikat wskazujemy zaimportowany certyfikat użytkownika sp5pip.

Aktywujemy slot VPN i konfigurujemy zaporę:

Konfiguracja zakończona, zasoby obu sieci lokalnych są dostępne w obu lokalizacjach.

W przypadku gdy łącze zapewnia Orange Lte konieczne jest wykupienie usługi APN_VPN ponieważ standardowo Orange stosuje adresację prywatną (10.0.0.0) i nie przekazuje ruchu do wnętrza tej sieci prywatnej. APN_VPN pozwala na korzystanie z adresacji publicznej, dodatkowo można również, za dodatkową opłatą wykupić stały adres IP.

- Paweł Grzelewski